[Viet] Cảnh Báo Về Botnet Meris Và Cách Bảo Vệ Router Mikrotik

Gần đây, có một số trường hợp được báo cáo về việc router Mikrotik bị xâm nhập và trở thành một phần của botnet Meris. Botnet Meris đã trở thành một điều trở ngại đáng kể trong cộng đồng mạng, đặc biệt là đối với những người sử dụng thiết bị MikroTik. Trong bài viết này, chúng ta sẽ khám phá chi tiết về botnet Meris, nguyên nhân tạo ra vấn đề này đối với router MikroTik, và cách thức để bảo vệ thiết bị khỏi các mối đe dọa tương tự trong tương lai.

1. Hiểu biết cơ bản về Botnet Meris:

Botnet Meris là một mạng lưới các thiết bị bị xâm nhập được điều khiển từ xa bởi các tác nhân độc hại. Botnet này đã được sử dụng để tiến hành các cuộc tấn công DDoS lớn, gây ảnh hưởng đến nhiều trang web và dịch vụ trực tuyến khác nhau. Một đặc điểm đáng lưu ý của botnet Meris là sự sử dụng các thiết bị MikroTik bị xâm nhập như các “bot” để tiến hành các cuộc tấn công.

2. Router MikroTik và Botnet Meris:

Các thiết bị MikroTik, đặc biệt là các router, có thể trở thành mục tiêu cho các tin tặc nếu chúng không được bảo mật đúng cách. Các lỗ hổng bảo mật trong phần mềm routerOS có thể bị lợi dụng để cài đặt malware và kiểm soát thiết bị từ xa, đồng thời thêm nó vào botnet Meris.

3. Hậu quả của việc bị xâm nhập:

Khi thiết bị của bạn bị xâm nhập và trở thành một phần của botnet, nó có thể được sử dụng để thực hiện các cuộc tấn công DDoS hoặc các hoạt động độc hại khác. Điều này không chỉ làm giảm hiệu suất mạng của bạn, mà còn có thể gây ra trách nhiệm pháp lý.

4. Cách bảo vệ router MikroTik của bạn:

- Cập nhật Firmware: Một trong những bước quan trọng nhất để bảo vệ router MikroTik của bạn là cập nhật firmware lên phiên bản mới nhất. MikroTik cập nhật firmware của mình đều đặn để khắc phục các lỗ hổng bảo mật.

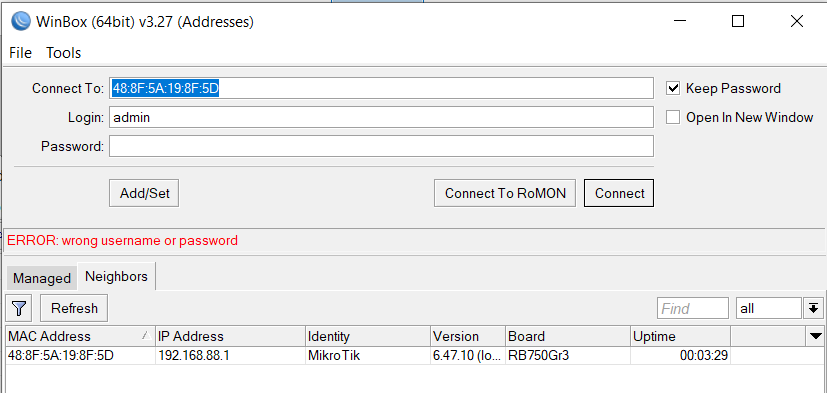

- Thay đổi Mật khẩu mặc định: Không bao giờ sử dụng mật khẩu mặc định được cung cấp bởi nhà sản xuất. Hãy chắc chắn rằng bạn đã đặt một mật khẩu mạnh và độc đáo cho router của mình.

- Tắt Dịch vụ không cần thiết: Tắt bất kỳ dịch vụ không cần thiết nào trên router của bạn để giảm bớt các cơ hội bị xâm nhập.

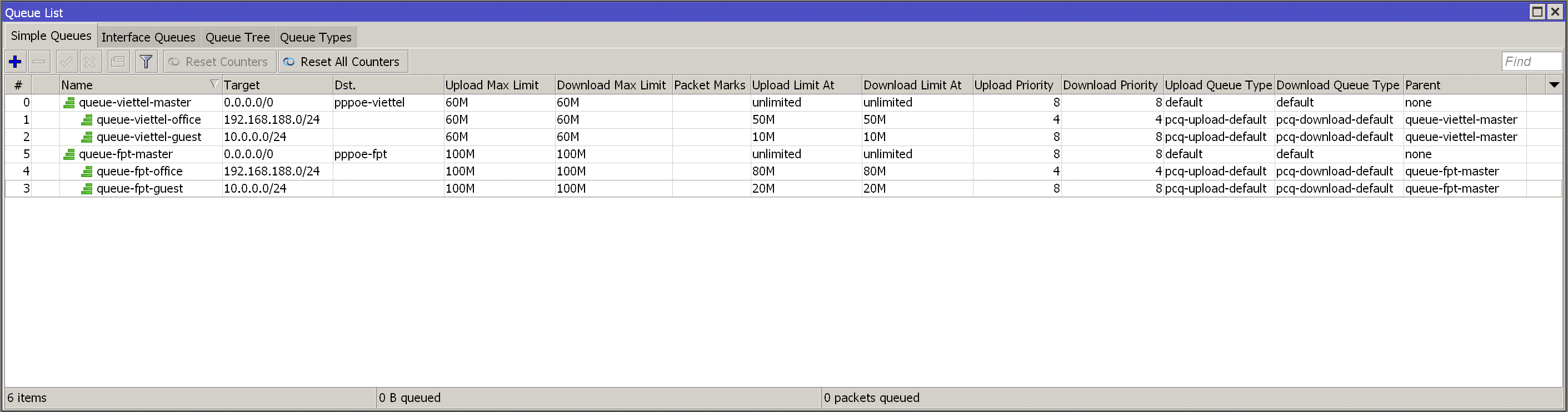

- Theo dõi Lưu lượng mạng: Sử dụng các công cụ theo dõi lưu lượng mạng để phát hiện bất kỳ hoạt động bất thường nào, điều này có thể giúp bạn phát hiện sớm các vấn đề bảo mật.

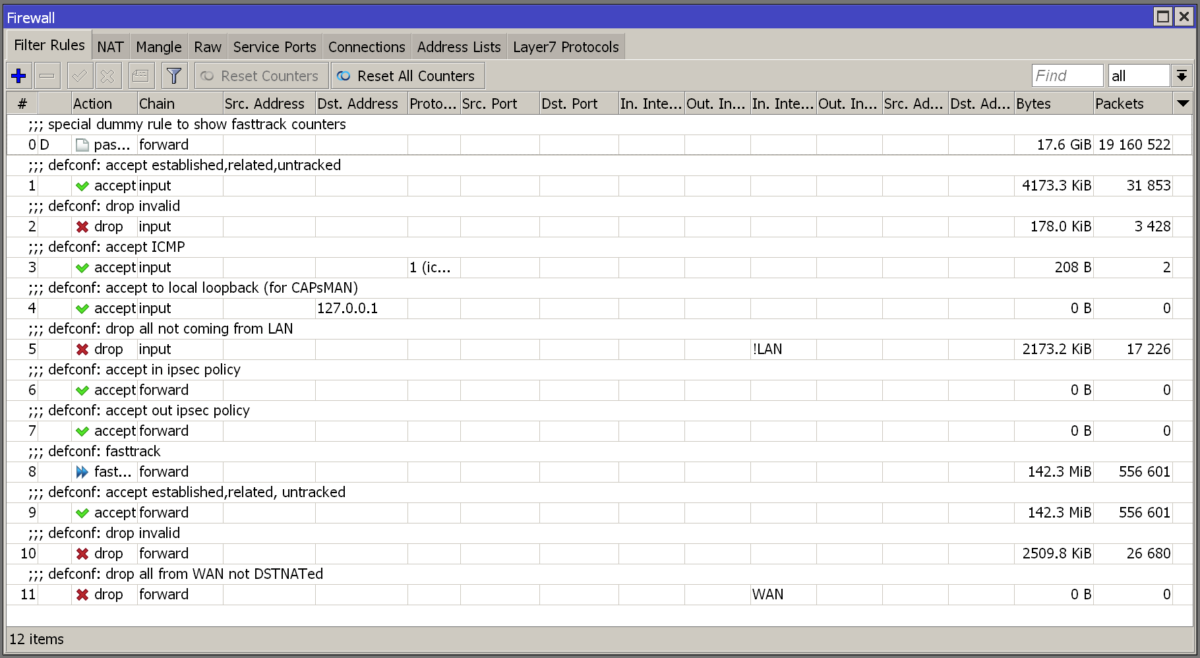

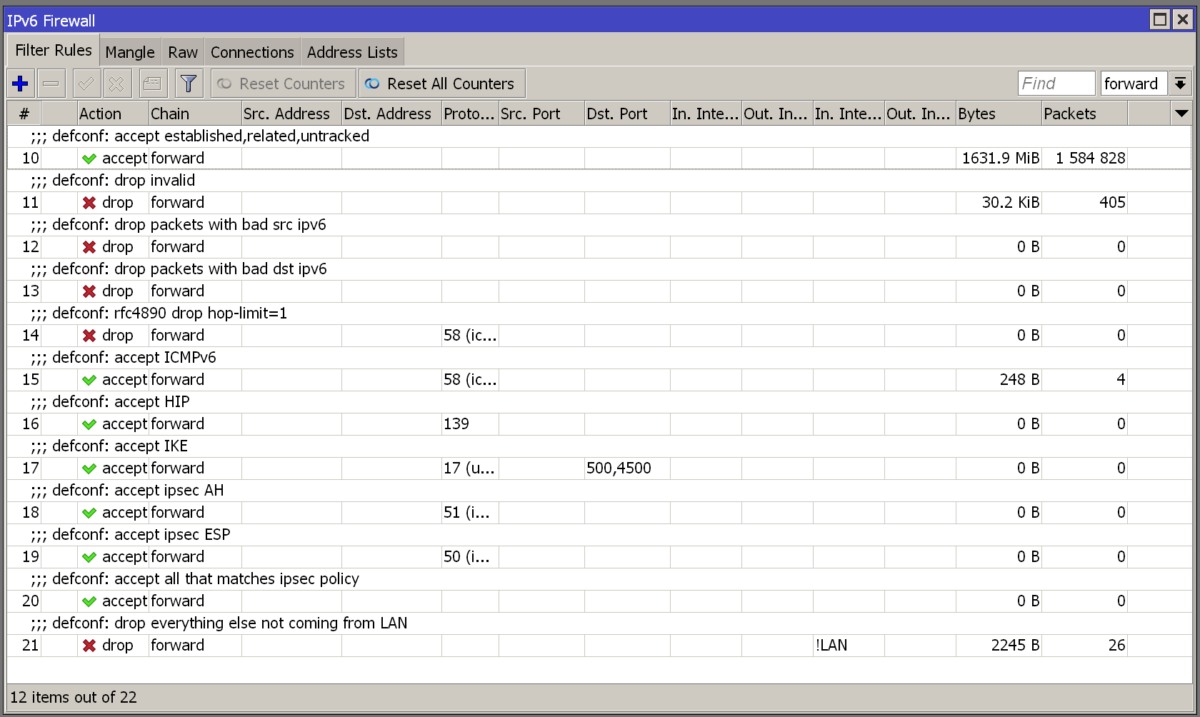

- Tùy chỉnh Tường lửa (Firewall): Cấu hình đúng cách tường lửa trên router của bạn để ngăn chặn truy cập không được phép và bảo vệ mạng của bạn.

Chúng ta cùng chia sẻ và nâng cao nhận thức về vấn đề bảo mật mạng để xây dựng một cộng đồng mạng an toàn hơn tại Việt Nam.